Héros ou simples casse-pieds, les avis sont plus ou moins nuancés à propos de Down-Sec et de ses récentes attaques sur des sites web du gouvernement, de l’autorité de contrôle nucléaire ou encore de la Banque Nationale. Quoi qu’il en soit, le procédé utilisé par les hackers belges n’a rien de très dangereux, l’équipe affirmant qu’elle manifeste, comme on le ferait dans la rue.

n’oubliez pas on veut rien deteriorer un ddos = a une manifestation virtuel !

en aucuns cas on ne veut des infos de leurs bases de données!— Down-Sec (@DownSecBelgium) 21 février 2016

Cependant, toutes les attaques informatiques ne sont pas de simples désagréments passagers, certaines vont jusqu’à l’usurpation d’identité pour soutirer des informations très sensibles ou de grosses sommes d’argent. Coup d’œil sur les techniques les plus répandues.

Empêcher l’accès à un site

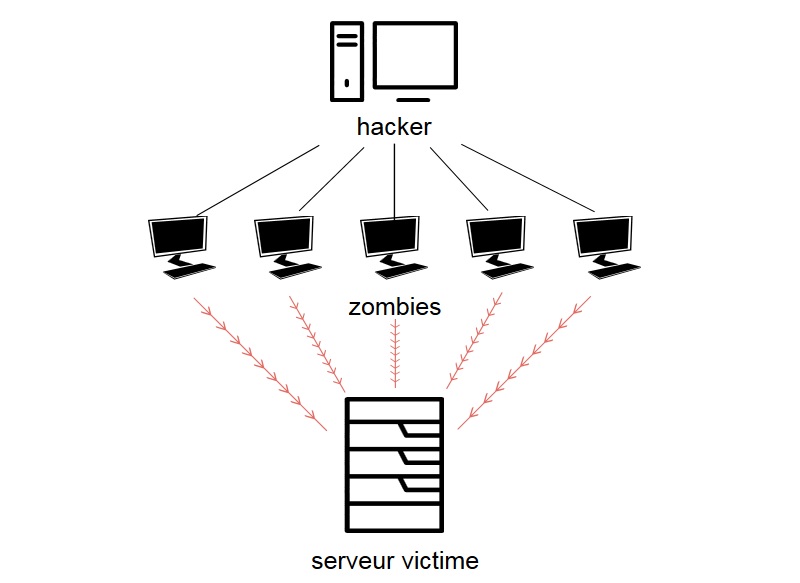

Le DDoS (pour Distributed Denial of Service, ou distribution par déni de service) est un type d’attaque consistant à envoyer un grand nombre de requêtes vers un serveur censé répondre à toutes les demandes pour lesquelles il est en service. Par exemple, un serveur web traite les requêtes des internautes pour renvoyer sur leur écran le site web demandé. S’il reçoit des millions de requêtes simultanément, le serveur n’a pas forcément les capacités pour y répondre et se voit débordé. Il est en quelque sorte noyé sous les requêtes et se retrouve paralysé. Pour augmenter la portée de leur attaque, les hackers utilisent des zombies : ils infectent des ordinateurs « innocents » pour faire passer des demandes via ceux-ci. Le nombre de requêtes augmente alors de manière exponentielle. C’est ce à quoi s’est amusé Down-Sec la semaine dernière. Ce n’est pas encore du piratage, car rien n’a été volé ou détérioré sur les sites victimes. Le but est ici d’ennuyer la cible, mais cette pratique n’est pas très bien vue dans le milieu, car elle ne nécessite pas de réelles compétences pour la mettre à exécution. Le nombre de tutoriels rapides sur YouTube en atteste la facilité.

Voler de l’argent…

Les tracas occasionnés sont beaucoup plus graves et conséquents quand il s’agit de voler des informations délicates ou de soutirer de l’argent aux cybernautes. Une technique de plus en plus répandue est celle du rançongiciel (ou ransomware en anglais). Elle consiste à prendre en otage des informations présentes sur un ordinateur, un serveur, un espace de stockage en les cryptant pour ensuite demander à la victime de l’argent en échange de la méthode de décryptage. Ce type d’attaques est plutôt tourné vers les entreprises, plus à même de débourser de grosses sommes pour récupérer des données indispensables au fonctionnement de leur business. Le dernier exemple d’actualité est celui de l’hôpital Hollywood Presbyterian Medical Center qui a payé à la mi-février 17.000 dollars à des hackers pour récupérer le contrôle de son réseau informatique.

… ou des informations

Un autre type d’attaque assez connu est le « man in the middle » (l’homme au milieu). Comme son nom l’indique, il suffit de se mettre entre deux interlocuteurs pour intercepter, voire modifier, le contenu des messages échangés entre émetteur et récepteur. L’intérêt pour le pirate est ici de récupérer des informations, mais il peut également se substituer à l’un des protagonistes, à son insu, pour faire parler l’autre encore plus.

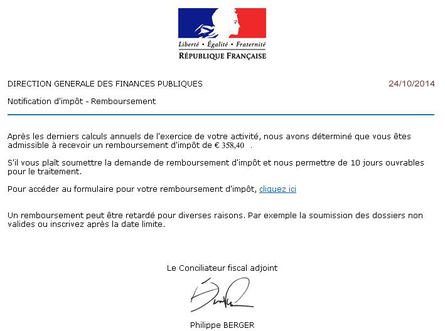

Plus sournois encore, l’hameçonnage (ou phishing) est un procédé par lequel le pirate raconte une histoire à sa victime dans le but d’usurper son identité. Un cas classique est celui du remboursement d’impôts : le malfaiteur envoie un email à une personne lambda en se faisant passer pour l’administration fiscale, lui demandant, comme dans l’exemple ci-dessous, de renseigner ses coordonnées et codes bancaires sur un faux site internet, réplique d’un site officiel, pour bénéficier d’un prétendu remboursement.

Tentative de phishing

Savoir naviguer

Pour éviter de se retrouver confronté à l’une de ces embarrassantes situations, une hygiène informatique est indispensable : crypter ses communications, utiliser des mots de passe complexes et les changer régulièrement, éviter de cliquer sur tout et n’importe quoi et toujours se demander de qui provient une faveur non sollicitée. Car sur internet, les hommes sont des hommes, les femmes sont des hommes, et les petites filles sont des agents du F.B.I.